Bonjour

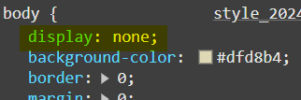

Récemment, j'ai changé le background de mes en-têtes de courses vers du gris alternant avec du bleu :

https://www.pronostics-courses.fr/php/courses-lendemain/pronostics-courses-1-1.html

Celà ne me semble pas très ergonomique.

Pourriez-vous me conseiller pour d'autres couleurs claires ?

Merci beaucoup.

Récemment, j'ai changé le background de mes en-têtes de courses vers du gris alternant avec du bleu :

https://www.pronostics-courses.fr/php/courses-lendemain/pronostics-courses-1-1.html

Celà ne me semble pas très ergonomique.

Pourriez-vous me conseiller pour d'autres couleurs claires ?

Merci beaucoup.